해커 지망자들이 알아야 할 Buffer Overflow Attack의 기초

8086 Memory Architecture

시스템이 초기화 되기 시작하면 시스템은 커널을 메모리에 적재시키고 가용 메모리 영역을 확인하게 된다.

시스템은 운영에 필요한 기본적인 명령어 집합을 커널에서 찾기 때문에 커널 영역은 반드시 저 위치에 있어야 한다.

하나의 프로그램이 실행되기 위한 메모리 구조를 알아보자.

운영체제는 하나의 프로세스를 실행시키면 이 프로세스를 segment라는 단위로 묶어서 가용 메모리 영역에 저장시킨다.

멀티태스킹 - 메모리에는 여러 개의 프로세스가 저장되어 병렬적으로 작업을 수행한다.

하나의 segment는 그림의 오른쪽과 같은 구조를 갖고 있다.

code segment에는 시스템이 알아들을 수 있는 명령어(instruction)들이 들어 있다.

instruction들은 명령을 수행하면서 많은 분기 과정과 점프, 시스템 호출 등을 수행하게 된다.

분기와 점프의 경우 메모리 상의 특정 위치에 있는 명령을 지정해 주어야 한다.

segment는 자신이 현재 메모리 상에 어느 위치에 저장될지 컴파일 과정에서는 알 수 없어

정확한 주소를 지정할 수 없기 때문에 logical address를 사용한다.

Logical address는 실제 메모리 상의 주소와 매핑되어 있다.

segment는 segment selector에 의해 자신의 시작 위치(offset)를 찾을 수 있고

logical address에 있는 명령을 수행할 지를 결정하게 된다.

physical address : offset + logical address

data segment에는 프로그램이 실행시에 사용되는 데이터(전역 변수)가 들어간다.

프로그램 내에서 전역 변수를 선언하면 그 변수가 data segment에 자리잡는다.

data segment는 현재 모듈의 data structure, 상위 레벨로부터 받아들이는 데이터 모듈, 동적 생성 데이터, 다른 프로그램과 공유하는 공유 데이터 부분으로 나눠진다.

stack segment는 현재 수행되고 있는 handler, task, program이 저장하는 데이터 영역이다.

버퍼가 여기에 자리잡는다.

프로그램이 사용하는 multiple 스텍을 생성할 수 있고 각 스텍들간의 switch가 가능하다.

지역 변수들이 자리잡는 공간이다.

스텍은 필요한 크기만큼 생성되고 프로세스의 명령에 의해 데이터를 저장해 나가는 과정을 거치게 된다.

stack pointer(SP)라고 하는 레지스터가 스텍의 맨 꼭대기를 가리키고 있다.

스텍에 데이터를 저장하고 읽어들이는 과정은 PUSH와 POP instuction에 의해 수행된다.

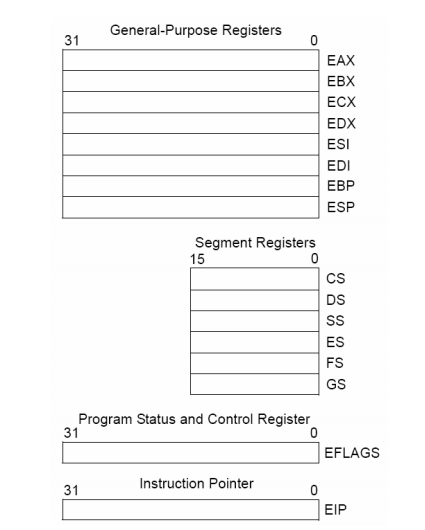

8086 CPU 레지스터 구조

레지스터 - CPU가 프로세스를 실행하기 위해서는 프로세스를 CPU에 적재시켜야 한다.

흩어져 있는 명령어 집합과 데이터들을 적절하게 집어내고 읽고 저장하기 위해서는

재빨리 읽고 쓸 수 있는 CPU 내부의 저장 공간이 필요하다.

레지스터는 목적에 따라 4가지로 구성된다.

| 범용 레지스터 | 논리 연산, 수리 연산에 사용되는 피연산자, 주소를 계산하는데 사용되는 피연산자, 메모리 포인터가 저장되는 레지스터 |

| 세그먼트 레지스터 | code segment, data segment, stack segment를 가리키는 주소가 들어가 있는 레지스터 |

| 플래그 레지스터 | 프로그램의 현재 상태나 조건 등을 검사하는데 사용되는 플래그들이 있는 레지스터 |

| 인스트럭션 포인터 | 다음 수행해야 하는 명령이 있는 메모리 상의 주소가 들어가 있는 레지스터 |

범용 레지스터

범용 레지스터는 프로그래머가 임의로 조작할 수 있게 허용되어 있는 레지스터다.

AX 레지스터의 상위 부분을 AH라고 하고 하위 부분을 AL이라고 한다.

EAX, EBX, ECX, EDX 레지스터들은 프로그래머의 필요에 따라 아무렇게나 사용해도 되지만 나중에 기계어 코드를 읽고 이해하기 편하게 하기 위해 그 목적대로 사용해 주는 것이 좋다.

각 레지스터의 목적을 살펴보자.

| EAX | 피연산자와 연산 결과의 저장소 |

| EBX | DS segment안의 데이터를 가리키는 포인터 |

| ECX | 문자열 처리나 루프를 위한 카운터 |

| EDX | I/O 포인터 |

| ESI | DS 레지스터가 가리키는 data segment 내의 어느 데이터를 가리키고 있는 포인터. 문자열 처리에서 source을 가리킴. |

| EDI | DS 레지스터가 가리키는 data segment 내의 어느 데이터를 가리키고 있는 포인터. 문자열 처리에서 destination을 가리킴. |

| ESP | SS 레지스터가 가리키는 stack segment의 맨 꼭대기를 가리키는 포인터 |

| EBP | SS 레지스터가 가리키는 스텍상의 맨 꼭대기를 가리키는 포인터 |

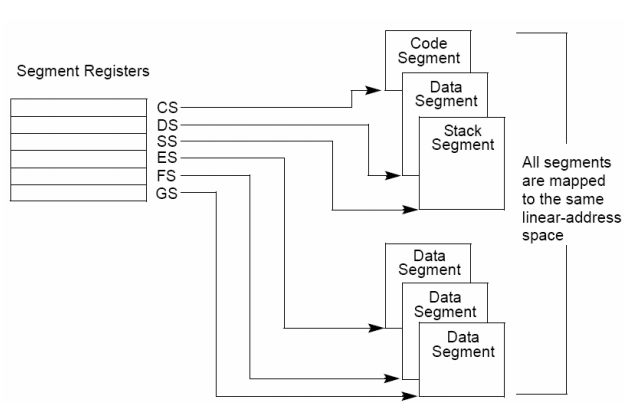

세그먼트 레지스터

세그먼트 레지스터는 그림과 같이 프로세스의 특정 세그먼트를 가리키는 포인터 역할을 한다.

CS 레지스터는 code segment를,

DS, ES, FS, GS 레지스터는 data segment를,

SS 레지스터는 stack segment를 가리킨다.

세그먼트 레지스터가 가리키는 위치를 바탕으로 원하는 segment안의 특정 데이터, 명령어를 정확하게 끄집어 낼 수 있다.

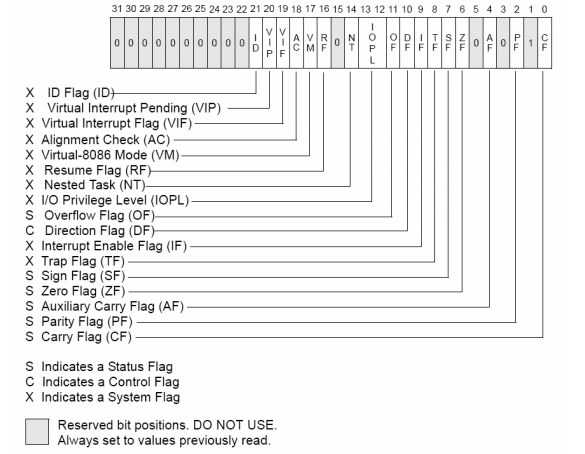

플래그 레지스터

컨트롤 플래그 레지스터는 상태 플래그, 컨트롤 플레그, 시스템 플래그들의 집합이다.

시스템이 리셋되어 초기화되면 이 레지스터는 0x00000002의 값을 가진다.

1, 3, 5, 15, 22~31번 비트는 예약되어 있어 소프트웨어에 의해 조작할 수 없다.

각 플래그들의 역할을 알아보자.

Status flags

| CF - carry flag | 연산을 수행하면서 carry 혹은 borrow가 발생하면 1이 된다. carry와 borrow는 덧셈 연산시 bit bound를 넘어가거나 뺄셈을 하는데 빌려오는 경우를 말한다. |

| PF - Parity flag | 연산 결과 최하위 바이트의 값이 1이 짝수일 경우에 1이 된다. 패리티 체크를 하는데 사용된다. |

| AF - Adjust flag | 연산 결과 carry나 borrow가 3bit이상 발생할 경우 1이 된다. |

| ZF - Zero flag | 결과가 zero임을 가리킨다. If문 같은 조건문이 만족될 경우 set된다. |

| SF - Sign flag | 이것은 연산 결과 최상위 비트의 값과 같다. signed 변수의 경우 양수이면 0, 음수이면 1이 된다. |

| OF - Overflow flag | 정수형 결과값이 너무 큰 양수이거나 너무 작은 음수여서 피연산자의 데이터 타입에 모두 들어가지 않을 경우 1이 된다. |

| DF - Direction flag | 문자열 처리에 있어서 1일 경우 문자열 처리 instructiondl 자동으로 감소(문자열 처리가 high address에서 low address로 이루어짐), 0일 경우 자동으로 증가한다. |

System flags

| IF - Interrupt enable flag | 프로세서에게 mask 한 interrupt에 응답할 수 있게 하려면 1을 준다. |

| TF - Trap flag | 디버깅을 할 때 single-step을 가능하게 하려면 1을 준다. |

| IOPL - I/O privilege level field | 현재 수행 중인 프로세스 혹은 task의 권한 레벨을 가리킨다. 현재 수행 중인 프로세스의 권한을 가리키는 CPL이 I/O address 영역에 접근하기 위해서는 I/O privilege level이 작거나 같아야 한다. |

| NT - Nested task flag | Interrupt의 chain을 제어한다. 1이 되면 이전 실행 task와 현재 task가 연결되어 있음을 나타낸다. |

| RF - Resume flag | Exception debug 하기 위해 프로세서의 응답을 제어한다. |

| VM - Virtual-8086 mode flag | Virtual-8086 모드를 사용하려면 1을 준다. |

| AC - Alignment check flag | 이 비트와 CR0 레지스터의 AM 비트가 set되어 있으면 메모리 레퍼런스의 alignment checking이 가능하다. |

| VIF - Virtual interrupt flag | IF flag의 가상 이미지이다. VIP flag와 결합시켜 사용한다. |

| VIP - Identification flag | 인터럽트가 pending(경쟁 상태) 되었음을 가리킨다. |

| ID | CPUID instruction을 지원하는 CPU인지를 나타낸다. |

Instruction Pointer

Instruction Pointer 레지스터는 다음 실행할 명령어가 있는 현재 code segment의 offset 값을 가진다.

이것은 하나의 명령어 범위에서 선형 명령 집합의 다음 위치를 가리킬 수 있다.

뿐만 아니라 JMP, Jcc, CALL, RET와 IRET instruction이 있는 주소값을 가진다.

EIP 레지스터는 소프트웨어에 의해 바로 엑세스 할 수 없고 control-transfer instruction (JMP, JCc, CALL, RET)이나 interrupt와 exception에 의해서 제어된다. EIP 레지스터를 읽을 수 있는 방법은 CALL instruction을 수행하고 나서 프로시저 스텍(procedure stack)으로부터 리턴하는 instruction의 address를 읽는 것이다. 프로시저 스텍의 return instruction pointer의 값을 수정하고 return instruction(RET, IRET)을 수행함으로 해서 EIP 레지스터의 값을 간접적으로 지정해 줄 수 있다.

'시스템 해킹' 카테고리의 다른 글

| 쉘코드 (0) | 2021.02.22 |

|---|---|

| 시스템해킹 공부 사이트 (0) | 2021.02.14 |

| [시스템] Buffer overflow 공격 54~84p - 달고나 (0) | 2021.02.04 |

| [시스템] buffer overflow의 이해 12~53p - 달고나 (0) | 2021.02.02 |