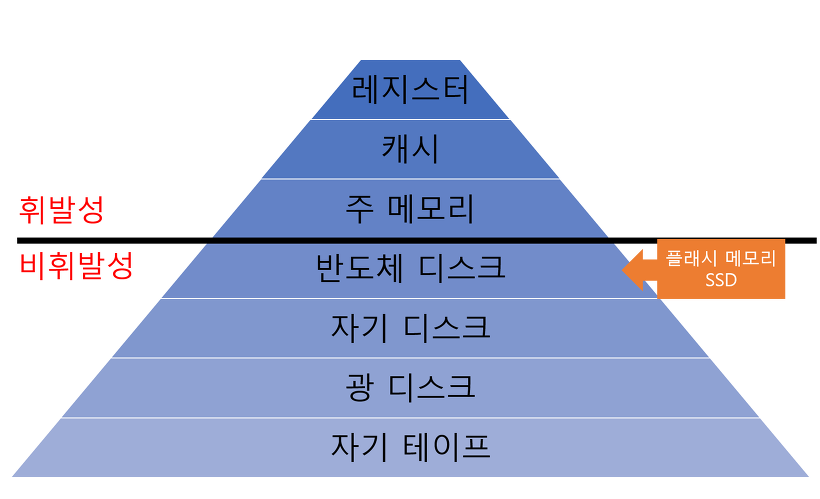

사생활 보호 모드는 사용자의 개인 정보를 보호하는 기능을 제공하는반면, 피의자가 자신의 행적을 숨기기위해 안티포렌식 측면에서 활용하기도 한다. PC환경과 달리 모바일 환경에서 웹 브라우저의 사생활 모드를 활성화한 경우의 연구가 전무하기 때문에, 본 논문에서는 모바일 환경에서 Chrome, Samsung Internet, Whale, Firefox 4개의 브라우저에서 사생활 보호 모드에 대한 실험을 진행하였다. 결과적으로 모든 대상 브라우저에 대해 검색 키워드, 방문 페이지 내역, 다운로드 파일 경로를 추출할 수 있었다. 모든 프로그램은 실행되기 위해 RAM에 적재되어야 한다. 모바일 환경에서도 마찬가지로 프로그램이 실행되려면 메인 메모리에 적재되어야 하기 때문에, 용의자가 사생활 보호 모드를 사용하더라도..