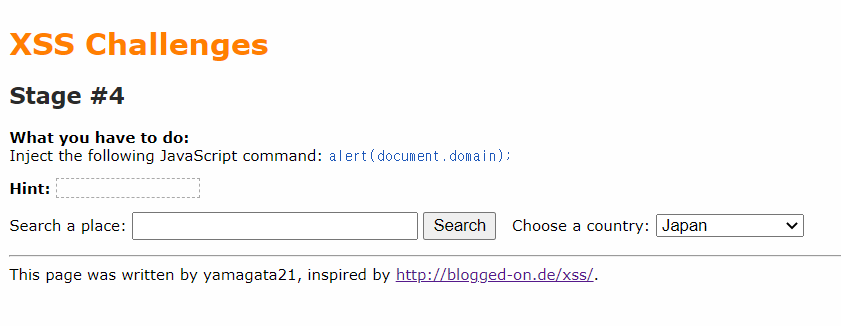

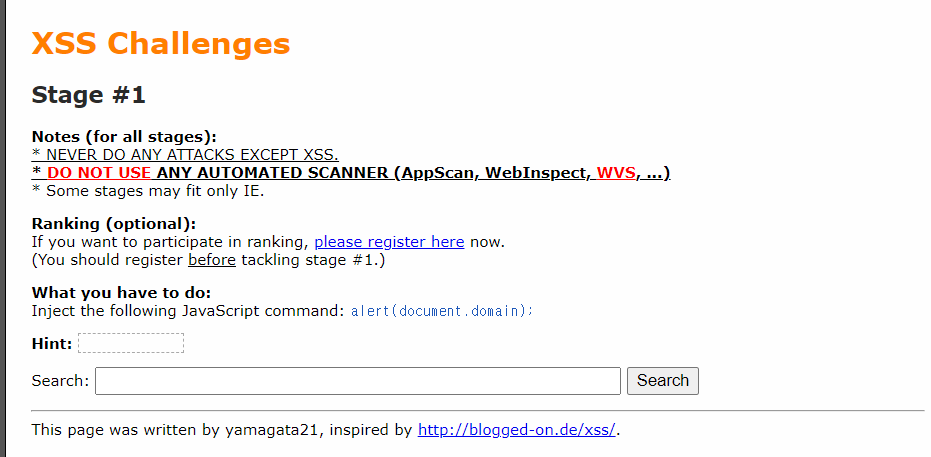

이전 문제와 비슷하다. 시험삼아 저번에 썼던 방법을 한 번 시도해보았다. 이번에는 공격문을 그대로 보여준다. url인코딩도 해봤는데 통하지 않았다. 힌트 : invisible input field 아무래도 숨겨진 input창이 있나보다. 소스코드를 살펴보니 저번에는 없던 hidden input창이 보였다. 이 입력창에 공격코드를 삽입하면 문제가 풀리는 것일까? 다음과 같이 바꿔서 공격해보았는데 통하지 않았다. ">로 공격해봤는데도 통하지 않아 버프 수트를 켰다. 위와 같이 똑같은 공격코드로 보냈더니 공격에 성공했다! 더보기 또 다른 방법이 있어 첨부한다. hidden 입력창을 text로 바꾸는 것까진 똑같은데 onclick 속성을 이용해 입력창을 클릭하면 실행되도록 하는 방법이 존재했다. \